Các giải pháp giám sát ATTT (idas-SoC)

Lợi ích giải pháp giám sát ATTT tập trung (idas-SoC)

Giám sát bảo mật ứng dụng

Giám sát hệ thống:

Giám sát lưu lượng mạng

Nâng cao uy tín của Cơ quan, Doanh nghiệp

Giám sát bảo mật tập trung trên phạm vi toàn tổ chức:

Các giải pháp giám sát ATTT (idas-SoC)

01Quản lý lỗ hổng vi phạm ATTT ( idas-Mag)

02Giới thiệu giải pháp ATTT tập trung ( idas-Con)

03Hệ thống giám sát bảo mật mạng (idas-Network Security Monitoring - NSM)

04Giám sát log hệ thống: Hệ thống giám sát log hệ thống (idas-System Log Monitoring)

05Giám sát hệ thống phát hiện xâm nhập (idas-Intrusion Detection System - IDS)

06Giám sát quyền truy cập và chính sách bảo mật ( idas-Secu)

07Giám sát và phân tích malware ( idas-malware)

Dịch Vụ idas

Câu Hỏi Thường Gặp

Dịch vụ Giám sát An toàn thông tin giúp theo dõi các sự kiện về an toàn bảo mật trên hệ thống CNTT 24×7 và đưa ra cảnh báo sự kiện bất thường, có nguy cơ gây mất an toàn thông tin cho các hệ thống thông tin của cơ quan, tổ chức.

Trung tâm ATTT của idas đang cung cấp dịch vụ giám sát ATTT theo hai phương thức

Giám sát trực tiếp

Là dịch vụ theo dõi, giám sát an toàn thông tin liên tục 24/7 để thu thập, phân tích các dữ liệu, nhật ký liên quan đến hệ thống được giấm sát cho các tổ chức và doanh nghiệp thông qua hệ thống giám sát với các bộ cảm biến được lắp đặt trực tiếp tại hệ thống được giám sát và thiết lập kết nối đến Trung tâm Giám sát của idas.

Giám sát gián tiếp

Là dịch vụ theo dõi, thu thập, phân tích các dữ kiện, thông tin an toàn mạng từ nguồn giám sát mạng Internet của idas và từ nhiều nguồn khác mà idas thu thập được.

Lợi ích của khách hàng

Chủ động phòng ngừa, hỗ trợ hướng dẫn công tác ngăn chặn, ứng cứu, xử lý sự cố, đảm bảo sự an toàn, bí mật thông tin của hệ thống CNTT của khách hàng theo quy trình khép kín;

Phát hiện sớm các nguy cơ, sự cố, lỗ hổng bảo mật, và các mã độc, tấn công mạng liên quan đến hệ thống được giám sát , giúp kịp thời phát hiện, cảnh báo sớm các nguy cơ, sự cố an toàn mạng;

Giảm chi phi đầu tư cho an toàn thông tin – không cần đầu tư một khoản lớn chi phí cho nhân sự và hạ tầng bảo mật, thay vào đó có thể sử dụng dịch vụ được cung cấp bởi những chuyên gia hàng đầu trong ngành.

Trung tâm Điều hành an ninh mạng (Security Operations Center, viết tắt: SOC) là một đơn vị gồm các chuyên gia bảo mật giàu kinh nghiệm, sử dụng hàng loạt quy trình đánh giá, cảnh báo trên một hệ thống giám sát tập trung nhằm xử lý toàn bộ các vấn đề an ninh. Hệ thống này liên tục rà soát, phân tích, báo cáo và ngăn chặn các mối đe dọa an ninh mạng, đồng thời ứng phó với bất kỳ sự cố nào xảy ra với máy tính, máy chủ và trên mạng mà nó giám sát.

- Tại sao các tổ chức doanh nghiệp cần thiết lập hệ thống SOC?

Theo thống kê, trong nửa đầu năm 2020, Cục An toàn thông tin, Bộ TT&TT cho biết, cơ quan này đã ghi nhận 2.017 cuộc tấn công mạng vào các hệ thống thông tin tại Việt Nam dẫn đến sự cố trong 6 tháng đầu năm nay. Trong đó, có 805 cuộc tấn công lừa đảo (Phishing), 788 cuộc tấn công thay đổi giao diện (Deface) và 296 cuộc tấn công cài mã độc (Malware). 9 tháng đầu năm 2019, Việt Nam đứng thứ 11 trong danh sách các quốc gia bị hack nhiều nhất thế giới và đứng thứ 3 trong khu vực Đông Nam Á (sau Indonesia và Singapore) với tổng số website bị xâm phạm là 8,406. Dù là hình thức tấn công trực tuyến hay ngoại tuyến thì các cá nhân, tổ chức đều phải chịu thiệt hại nặng nề cả về tài chính lẫn uy tín doanh nghiệp và mất rất nhiều thời gian để khắc phục hậu quả sau mỗi cuộc tấn công.

Là sự kết hợp nhuần nhuyễn từ 3 yếu tố cốt lõi trong ngành Công nghệ thông tin nói chung và An toàn thông tin nói riêng gồm: Con người – Công nghệ – Quy trình, SOC chính là rào chắn vững chắc, giải quyết những thiếu sót còn lại của các thiết bị an ninh mạng sau khi chúng bị vượt qua dễ dàng bởi bọn tội phạm mạng chuyên nghiệp.

SOC kết nối Con người – Công nghệ – Quy trình. Nguồn: CyRadar

- Con người: Là những chuyên gia trong Trung tâm điều hành an ninh, được phân công nhiệm vụ rõ ràng để phối hợp vận hành hệ thống.

- Công nghệ: Là các giải pháp giám sát, phân tích, phát hiện sự cố, điều tra truy vết sự cố.

- Quy trình: Là các quy định, quy trình, chính sách an ninh thông tin được triển khai trên hệ thống.

Thiết lập một trung tâm điều hành an ninh mạng chính là cải thiện khả năng phát hiện sự cố bảo mật thông qua giám sát và phân tích liên tục hoạt động dữ liệu. Hệ thống SOC sẽ phân tích các hoạt động này trên toàn tổ chức, các mạng, điểm cuối, máy chủ và cơ sở dữ liệu để đảm bảo phát hiện và ứng phó kịp thời các sự cố bảo mật. Nhờ vòng tròn khép kín và sự hỗ trợ lẫn nhau của 3 yếu tố kể trên, SOC có thể rà soát và phản ứng với các mối nguy hại tiềm ẩn 27/4, điều này giúp thu hẹp khoảng cách giữa thời gian xâm nhập và thời gian phát hiện đồng thời giúp các tổ chức chủ động hơn trong việc đối phó với các mối đe dọa.

- Chức năng, nhiệm vụ chính của SOC là gì?

Để đóng góp vào sự an toàn chung của tất cả các thiết bị, dữ liệu trong tổ chức các chuyên gia SOC phải đảm bảo được những đầu việc sau:

- Chủ động giám sát trạng thái an ninh của toàn bộ hệ thống theo thời gian thực trên một giao diện quản lí tập trung duy nhất.

- Định kì rà quét, tự động kiểm tra an ninh toàn bộ hệ thống.

- Quản lý nhật ký và phản hồi (cung cấp cho các cơ quan chức năng thông tin chính xác trong trường hợp cần đến điều tra).

- Phát hiện các lỗ hổng, các điểm yếu trong hệ thống mạng và đề xuất các biện pháp xử lí.

- Xếp hạng cảnh báo bất thường tại từng nút mạng hoặc trên từng thiết bị, mức độ nghiêm trọng tỉ lệ thuận với mức độ khẩn trương loại bỏ mối đe dọa.

- Cảnh báo sớm các điểm yếu, nguy cơ an ninh có thể xảy ra và điều chỉnh phòng thủ.

- Hỗ trợ ứng cứu và xử lí các sự cố an ninh mạng.

- Quản lí, điều khiển và ra lệnh từ xa.

- Tự động tối đa các qui trình nghiệp vụ, tối ưu nhân lực vận hành hệ thống.

- Gửi báo cáo định kỳ (theo ngày, tuần, tháng, quí, năm) hoặc theo thời gian thực.

Mỗi nhiệm vụ này là một chức năng quan trọng của SOC nhằm giữ cho toàn bộ tổ chức được bảo vệ tốt. Bằng cách kết hợp tất cả các nội dung trên, SOC duy trì sự ổn định của hệ thống và đưa ra hành động phù hợp, khôn ngoan ngay lập tức khi có xâm nhập xảy đến.

- Xây dựng và điều hành SOC

Xây dựng Trung tâm điều hành an ninh mạng là một quá trình phức tạp nhưng để đảm bảo SOC vận hành trơn tru, hiệu quả lại là một bài toán nan giải hơn nữa.

Bước đầu tiên và cũng là quan trọng nhất mỗi doanh nghiệp cần thực hiện trước khi thiết lập một SOC hoàn chỉnh là xác định chiến lược rõ ràng, đặt ra mục tiêu cụ thể cho tổ chức và tính toán các sự hỗ trợ cần thiết từ nội bộ doanh nghiệp. Sau đó, phải rà soát đánh giá hệ thống công nghệ thông tin hiện tại, xây dựng, bổ sung hệ thống bảo vệ cân thiết như: Firewall, Intrusion Detection System (IDS), Antivirus (AV), Distributed denial-of-service (DDoS)…

Tiếp đến là cải thiện các hệ thống theo dõi – giám sát, truy vết, hệ thống phân tích xử lý và phản ứng với các sự cố. Cuối cùng là đào tạo nhân sự và xây dựng quy trình phản ứng phù hợp để có thể liên kết tất cả các thành phần trên với nhau tạo ra một mô hình tổng thể đảm bảo an ninh – an toàn cho hệ thống.

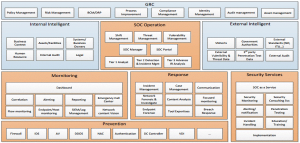

Mẫu cấu trúc chức năng và thành phần SOC

Việc vận hành SOC được thực hiện bởi một đội ngũ chuyên gia giàu kinh nghiệm, chia làm nhiều lớp theo chức năng, nhiệm vụ và mức độ nghiêm trọng của sự cố:

- Level 1: Alert Analyst là chuyên viên có nhiệm vụ theo dõi, giám sát và cảnh báo từ hệ thống 24/7. Khi nhận được cảnh báo, họ sẽ phân tích, đánh giá và chuyển tới Incident Responder hoặc SME/Hunter.

- Level 2: Incident Responder là những chuyên viên có nhiệm vụ tiếp nhận cảnh báo từ Alert Analyst. Sau khi xác định và phân tích các sự kiện bảo mật, các chuyên gia này phân loại, xếp hạng và đánh giá leo thang đặc quyền để cảnh báo các mối đe dọa tiềm ẩn.

- Level 3: SME/Hunter là những chuyên gia có nhiều kinh nghiệm trong lĩnh vực an toàn thông tin, chuyên môn cao. Những người này trực tiếp xử lý các sự cố an ninh, điều tra và đưa ra các điều lệnh ngăn chặn các sự cố.

- Level 4: Cuối cùng là SOC Manager – người toàn quyền quản lý toàn hệ thống SOC bao gồm nhân sự, ngân sách, nội dung quy trình. SOC Manager tiếp nhận các thông tin báo cáo, phân tích và kết quả khắc phục sự cố từ các SME/Hunter. SOC cũng sẽ là người phát ngôn khi có sự cố xảy ra với hệ thống.

Từ những dữ kiện trên về SOC, mỗi doanh nghiệp, tổ chức hẳn đã có cái nhìn sâu hơn về vai trò và lợi ích một Trung tâm điều hành an ninh mạng, nhưng với những đơn vị thiếu sót kiến thức bảo mật, thiếu hụt nhân sự có kinh nghiệm, hệ thống công nghệ thông tin sơ sài và chưa có quy trình xử lý, ứng phó sự cố hiệu quả thì việc tự xây dựng và vân hành SOC vẫn còn là ước mơ khá xa vời. Đó là lý do vì sao dịch vụ Trung tâm điều hành an ninh mạng trên nền tảng đám mây SOC-as-a-service ra đờ

SOC – AS – A – SERVICE

TRUNG TÂM ĐIỀU HÀNH AN NINH MẠNG TRÊN NỀN TẢNG ĐIỆN TOÁN ĐÁM MÂY

Trong phần trước chúng ta đã cùng tìm hiểu về thành phần cấu tạo phương thức hoạt động và lợi ích của SOC - Trung tâm điều hành an ninh mạng nội bộ. Tuy nhiên, khi xây dựng và vận hành một SOC sao cho hiệu quả đòi hỏi sự kết hợp hài hòa của rất nhiều yếu tố then chốt đã đề cập đến như “Con người – Công nghệ – Quy trình”, mà rõ ràng với các doanh nghiệp vừa và nhỏ thì đây là 3 yếu tố còn thiếu hụt và yếu kém nhất. Bài viết này sẽ phân tích kỹ hơn những yếu điểm và chỉ ra cách khắc phục sao cho hiệu quả nhất.

SIEM – Cái nhìn sai lệch của nhiều doanh nghiệp

Nhiều doanh nghiệp lầm tưởng định hướng phát triển an toàn thông tin của tổ chức mình từ đó đầu tư dàn trải, thiếu tập trung. Một số đặt nặng vấn đề đầu tư vào SIEM (Security Information and Event Management – Hệ thống giám sát an ninh mạng) mà quên mất rằng nguồn nhân lực họ có chưa đủ để vận hành SIEM hiệu quả. Bởi lẽ nếu không có đội ngũ nhân viên thường xuyên tinh chỉnh hệ thống SIEM để giảm tỉ lệ báo động nhầm (false positives) sinh ra từ các cảnh báo (alerts) sẽ dẫn đến tình trạng quá tải cho team phân tích và xử lý sự cố.

Một số khác lại chỉ quan tâm đến việc tổng hợp, phân tích dữ liệu từ SIEM (đầu ra) mà bỏ qua các hình thức dò tìm thông tin mã độc, ngăn chặn khai thác dữ liệu như EDR, Advanced Threat Detection, Secure Gateway… (đầu vào). Quan trọng hơn là khi hệ thống giám sát chưa được tối ưu hoặc các kết quả trả về còn rời rạc thì việc tổng hợp ticket (case) là vô cùng khó khăn, kéo theo thời gian tiêu tốn vào việc xâu chuỗi cảnh báo, đi tìm nguyên nhân gốc (root causes) cũng như các hệ thống (assets) liên quan trực tiếp đến sự cố. Ngoài ra khi nhân sự không có kinh nghiệm phân tích, xử lý thì việc đưa ra cảnh báo và biện pháp ngăn chặn cũng có thể bị sai lệch.

Mô hình SOC truyền thống. Nguồn: infinitygate.com.

Để giải quyết bài toán bảo mật, giảm gánh nặng chi phí hạ tầng, chi phí đào tạo và triển khai nhân lực đồng thời cải thiện quy trình ứng phó tấn công mạng, các doanh nghiệp vừa và nhỏ có thể cân nhắc sử dụng dịch vụ Trung tâm Điều hành An ninh mạng trên nền tảng đám mây.

Dịch vụ SOC-as-a-service – Đảm bảo an toàn thông tin cho doanh nghiệp không nhất thiết được thực hiện bởi đơn vị trực thuộc doanh nghiệp đó

Bản chất của SOC-as-a-service chính là một dịch vụ đảm bảo an toàn thông tin trên nền tảng website giúp người dùng dễ dàng theo dõi tình hình an ninh mạng bên trong hệ thống theo thời gian thực. Thông qua các câu lệnh tập trung, các tính năng mới được cập nhật liên tục, SOC-as-a-service vẽ ra trước mắt nhà quản lý bức tranh toàn cảnh về hệ thống nội bộ cùng với những yếu điểm còn tồn tại, những lỗ hổng an ninh cần khắc phục và biện pháp ngăn chặn khi có sự cố xảy ra. Đằng sau dịch vụ này là một nhóm chuyên gia bảo mật giàu kinh nghiệm, tuy không trực tiếp có mặt tại tổ chức nhưng họ giám sát toàn bộ hệ thống 24/7 và không bỏ sót bất kỳ biến động nào. Mọi hoạt động của tổ chức cả trong và ngoài giờ làm việc đều được ghi lại tỉ mỉ, tổng hợp đầy đủ trên một màn hình duy nhất kèm theo gợi ý ứng phó sao cho phù hợp.

Thông thường, dịch vụ Trung tâm điều hành An ninh mạng trên nền tảng đám mây sẽ được cung cấp bởi một bên thứ ba, đơn vị này sau khi lắng nghe tình trạng, mong muốn và nhu cầu bảo mật của tổ chức sẽ thiết kế, triển khai và cá nhân hóa dịch vụ SOC sẵn có sao cho phù hợp với ngân sách, hạ tầng và mục tiêu của tổ chức. Không cần phải đầu tư vào tất cả các thành phần cấu thành và nguồn lực như khi tự xây dựng SOC, các tổ chức, doanh nghiệp hoàn toàn có thể tách nhỏ nhu cầu để thuê ngoài, ví dụ như: thuê SIEM, thuê vận hành giám sát SIEM, phân tích cảnh báo level 2, threat hunting, xử lý sự cố, phân tích mã độc, điều tra số… Các tính năng này hầu hết đều được tích hợp trong SOC-as-a-service.

Mô hình, cách thức hoạt động của SOC-as-a-service

SOC-as-a-service đóng vai trò như một SOC thực thụ và đem lại những lợi ích tương đương với chi phí vận hành thấp hơn rất nhiều. Nếu doanh nghiệp của bạn có những quy định nghiêm ngặt về quản lý rủi ro, yêu cầu bảo vệ quyền riêng tư, SOC-as-a-service với cấu trúc nâng cao hỗ trợ nhiều tài khoản phân quyền cao thấp sẽ giữ bạn ở phạm vi chống thất thoát an toàn. Cấu trúc các lớp của dịch vụ tùy thuộc từng nhà cung cấp nhưng cơ bản có thể bao gồm SIEM, Security Data Mining, Threat Intelligent System, Forensis, Log/Backup, các thiết bị phần cứng… Mọi hoạt động trên mạng trong tổ chức đều được các công nghệ trên thu thập, phân tích và được nhóm chuyên gia xử lý, sau cùng cho ra báo cáo phù hợp với tiêu chuẩn ISO, PCI, HIPAA, SOX… trực quan, dễ hiểu.

Mô hình SOC-as-a-service không còn xa lạ với các tổ chức, doanh nghiệp trên thế giới, các hãng bảo mật như IBM; Raytheon; Blackstratus; Redscan; LightEdge; Sirisk; Rapid7; Stellar Cyber… hiện nay đều đang cung cấp SOC-as-a-Service trên nền tảng cloud một cách rộng rãi.

Để giám sát an toàn thông tin mạng, có một số hoạt động quan trọng cần được thực hiện:

-

Cập nhật phần mềm và bảo mật: Việc cập nhật phần mềm và bảo mật thường xuyên sẽ giúp giảm thiểu các lỗ hổng bảo mật và nguy cơ bị tấn công từ hacker.

-

Sử dụng phần mềm bảo mật mạnh: Cài đặt và sử dụng phần mềm bảo mật mạnh như phần mềm diệt virus, phần mềm chống malware, phần mềm tường lửa, phần mềm mã hóa dữ liệu để bảo vệ thông tin quan trọng.

-

Phân quyền và kiểm soát truy cập: Áp dụng phân quyền và kiểm soát truy cập để đảm bảo rằng chỉ những người có quyền truy cập mới được phép truy cập vào các tài khoản và thông tin quan trọng.

-

Giáo dục và đào tạo nhân viên: Giáo dục và đào tạo nhân viên về các nguy cơ bảo mật thông tin và cách phòng ngừa các tấn công mạng.

-

Quản lý mật khẩu: Sử dụng mật khẩu mạnh và thay đổi thường xuyên, không chia sẻ mật khẩu với bất kỳ ai và không lưu trữ mật khẩu ở những nơi dễ bị truy cập.

-

Kiểm tra định kỳ: Thực hiện các bước kiểm tra định kỳ để phát hiện và khắc phục các lỗ hổng bảo mật trong hệ thống.

-

Sử dụng các công nghệ bảo mật mới: Áp dụng các công nghệ mới như công nghệ blockchain, công nghệ trí tuệ nhân tạo, v.v. để cải thiện khả năng bảo vệ thông tin mạng.

-

Hợp pháp hóa: Tuân thủ các quy định và chính sách an toàn thông tin của tổ chức và pháp luật để đảm bảo hoạt động trên mạng được thực hiện đúng quy trình và không vi phạm pháp luật.

Ngoài ra, việc thực hiện các kiểm tra bảo mật định kỳ, kiểm tra tấn công mạng mô phỏng và kiểm tra sự thích nghi của hệ thống bảo mật với các tình huống khác nhau cũng là các hoạt động quan trọng trong giám sát an toàn thông tin mạng.

Các giải pháp giám sát An toàn thông tin mạng tập trung bao gồm:

-

Sử dụng hệ thống giám sát bảo mật: Hệ thống giám sát bảo mật giúp quản trị viên giám sát các hoạt động trên mạng, phát hiện các tấn công và ngăn chặn các hành vi không hợp lệ. Hệ thống này có thể được triển khai bằng cách sử dụng các công cụ phần mềm, các thiết bị giám sát, hoặc cả hai.

-

Xây dựng hệ thống giám sát đa mức độ: Hệ thống giám sát đa mức độ bao gồm các tầng giám sát khác nhau, từ tầng cơ sở đến tầng cao nhất. Các tầng này sẽ có chức năng giám sát các hoạt động khác nhau trên mạng và cung cấp thông tin cho nhau để tạo ra hệ thống giám sát toàn diện.

-

Sử dụng phần mềm giám sát dữ liệu: Phần mềm giám sát dữ liệu giúp quản trị viên theo dõi các hoạt động của người dùng, phát hiện và ngăn chặn các hành vi không hợp lệ. Phần mềm này có thể được triển khai bằng cách sử dụng các công cụ phần mềm đặc biệt để giám sát lưu lượng mạng và dữ liệu.

-

Sử dụng các công cụ phân tích dữ liệu: Các công cụ phân tích dữ liệu giúp phân tích các thông tin giám sát để phát hiện các mẫu và xu hướng khác nhau. Việc phát hiện các mẫu và xu hướng này sẽ giúp quản trị viên có thể đưa ra các quyết định đúng đắn để tăng cường an toàn thông tin mạng.

-

Triển khai các chính sách và quy trình bảo mật: Các chính sách và quy trình bảo mật cần được áp dụng để đảm bảo rằng các hoạt động trên mạng được thực hiện đúng quy trình và không vi phạm các quy định về an toàn thông tin.

-

Tăng cường đào tạo và nâng cao nhận thức về an toàn thông tin: Việc đào tạo và nâng cao nhận thức về an toàn thông tin của nhân viên sẽ giúp cải thiện hiệu quả giám sát và giảm thiểu rủi ro về an toàn thông tin mạng.

-

......

Giám sát hệ thống OT (Operational Technology) là quá trình giám sát các thiết bị và hệ thống điều khiển quá trình sản xuất, điều khiển quá trình vận hành và quản lý tài nguyên của một công ty. Đây là một lĩnh vực quan trọng trong việc bảo vệ an toàn thông tin cho các hoạt động sản xuất và kinh doanh.

Các giải pháp giám sát hệ thống OT bao gồm:

-

Sử dụng phần mềm giám sát: Sử dụng các phần mềm giám sát đặc biệt để giám sát các thiết bị và hệ thống điều khiển quá trình sản xuất, điều khiển quá trình vận hành và quản lý tài nguyên. Các phần mềm này có thể giám sát dữ liệu từ các thiết bị OT, tạo ra các báo cáo và cảnh báo khi có sự cố xảy ra.

-

Sử dụng thiết bị giám sát: Sử dụng các thiết bị giám sát để giám sát các thiết bị OT, bao gồm các máy móc, thiết bị đo đạc, cảm biến, điều khiển và lưu trữ. Các thiết bị giám sát này có thể cung cấp dữ liệu về hiệu suất, trạng thái và khả năng hoạt động của các thiết bị OT.

-

Áp dụng các tiêu chuẩn bảo mật: Áp dụng các tiêu chuẩn bảo mật để đảm bảo an toàn thông tin cho hệ thống OT. Các tiêu chuẩn này bao gồm các quy định về bảo mật mạng, bảo mật dữ liệu và các biện pháp phòng chống tấn công mạng.

-

Giám sát và phân tích dữ liệu: Giám sát và phân tích dữ liệu từ các thiết bị OT để phát hiện các vấn đề về hiệu suất, khả năng hoạt động và các vấn đề bảo mật. Các dữ liệu này có thể được phân tích bằng các công cụ phân tích dữ liệu để tìm ra các mẫu và xu hướng khác nhau.

-

Tăng cường đào tạo và nâng cao nhận thức về an toàn thông tin: Tăng cường đào tạo và nâng cao nhận thức về an toàn thông tin cho nhân viên là một giải pháp quan trọng để đảm bảo an toàn thông tin cho hệ thống OT. Việc đào tạo và nâng cao nhận thức

-

....

Tại Sao Chọn Chúng Tôi

Lý do lựa chọn iDAS ( iDAS01)

Lý do lựa chọn iDAS ( iDAS02)

Lý do lựa chọn iDAS (iDAS03)

Lý do lựa chọn iDAS (iDAS04)

Lý do lựa chọn iDAS (iDAS05)

Lý do lựa chọn iDAS ( iDAS06)

Doanh nghiệp 100% vốn nước ngoài

Tổng công ty và tập đoàn

Doanh nghiệp vừa và nhỏ

Khách hàng nói về Chúng tôi